TRILHA SOFTWARE SECURITY

Diante das maiores mudanças tecnológicas dos últimos tempos, como o uso massivo da inteligência artificial, enfrentamos diariamente o desafio de manter seguro todo o processo de desenvolvimento de software.

Nesta trilha procuramos trazer alguns caminhos para lidar com esse novo cenário que, apesar de grande incerteza, também pode abrir um campo de possibilidades, principalmente no aprimoramento de recursos de defesa cibernéticas das aplicações.

Diamond Trilha

O que é uma trilha?

A trilha é um evento híbrido, presencial em São Paulo e remoto na sua casa, que tem a duração de um dia inteiro com sete palestras e um painel de discussão.

Data e Local

Quinta-feira, 21 de Setembro de 2023

09h às 19h

ProMagno

Avenida Professora Ida Kolb - 513 /

Jardim das Laranjeiras

São Paulo -

SP

ACESSO PRESENCIAL OU REMOTO COM TRANSMISSÃO ONLINE

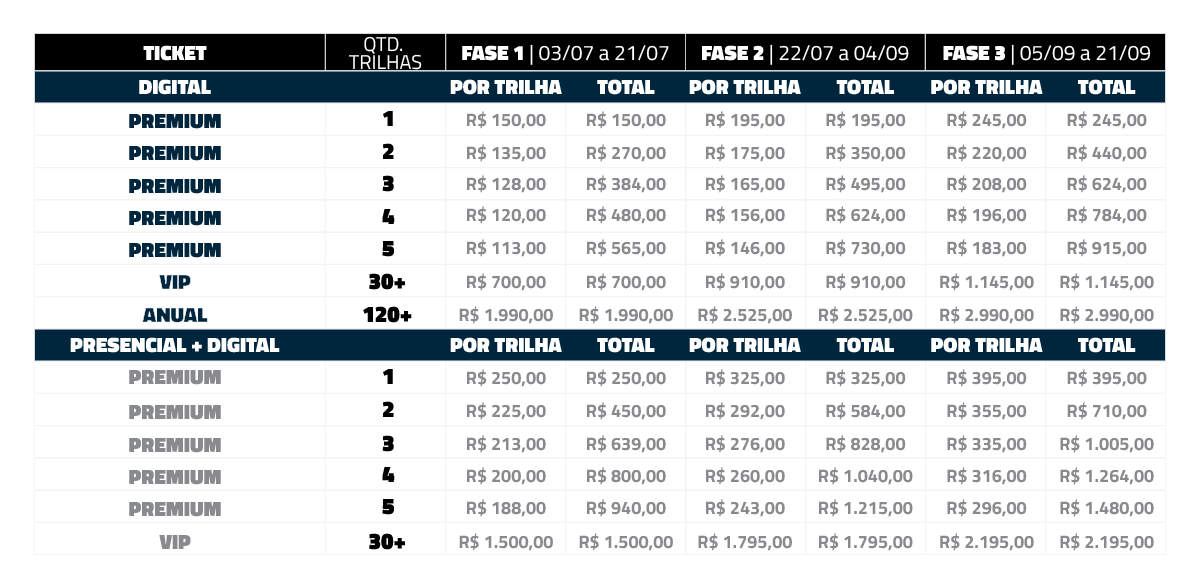

Investimento

Inscrição online

1 trilha:

de R$ 245

por R$ 150

Inscrição online

1 trilha:

de R$ 245

por R$ 195

Inscrição online

1 trilha: R$ 245

Inscrição híbrida (presencial + online)

1 trilha:

de R$ 395

por R$ 250

Inscrição híbrida (presencial + online)

1 trilha:

de R$ 395

por R$ 325

Inscrição híbrida (presencial + online)

1 trilha: R$ 395

Promoções

Inscrição online

2 trilhas: R$ 440

3 trilhas: R$ 624

Inscrição híbrida (presencial + online)

2 trilhas: R$ 710

3 trilhas: R$ 1.005

Esta trilha pertence à área Cloud e DevOps

Confira as trilhas relacionadas:

Programação / Palestras Time Zone: GMT-3

| Programação Stadium: |

|---|

|

A partir das 07:30h Credenciamento |

|

09:00 às 10:00 Abertura do evento e mini keynotesAbertura do evento com Yara Mascarenhas e Bruno Souza com novidades e convidados muito especiais : Fellipe Marques - (BTG PACTUAL) |

| Programação desta Trilha: |

|---|

|

10:10 às 10:25 Abertura da trilha pela coordenaçãoAqui os coordenadores se apresentam e fazem uma introdução para a trilha. |

|

10:30 às 11:05 Threat Model Every StoryTiago ZaniquelliVivemos em um mundo Ágil onde os desenvolvedores realizam entregas a cada sprint. Quando falamos de AppSec uma das atividades que aparece é a Modelagem de Ameaças, porém quem nunca escutou frases como: Nós não precisamos de modelagem de ameaças... Nós já realizamos pentests! Nosso sistema já está construído! Nós já fizemos quando construímos o sistema não precisamos realizar novamente! Modelagem de Ameaças é muito complicado! Ou a clássica fizemos uma modelagem mas gerou muitos requisitos de segurança e isso não cabe na sprint! A ideia dessa palestra é desmistificar a modelagem de ameaças e mostrar que podemos transformá-la em algo "cool" e que cabe na sua sprint! |

|

11:15 às 11:50 LibOQS: Uma forma de sua aplicação se defender dos computadores quânticosDaniele Nazaré TavaresA criptografia é a peça principal para manter suas informações que tráfegam pela rede segura de um intruso. No entanto, quando se trata de computadores quânticos , nossas informações ficam na iminência de ser decifradas quando por trás criptografia se usa a matemática dos números primos ou das curvas elípticas. A comunidade Open Quantum Safe(OQS), junto com as universidades, órgãos de pesquisa estão trabalhando em algoritmos criptográficos pós-quânticos, na qual são resistentes aos ataques de computadores quânticos. A biblioteca criada e mantida pelo grupo é libOQS, e sua estrutura será abordada durante a palestra. |

|

11:55 às 13:20 Intervalo para almoçoUma excelente oportunidade de todas as pessoas no evento interagirem e trocarem ideias, colaboradores, empresas patrocinadoras e apoiadoras, palestrantes e coordenadores. |

|

13:20 às 13:30 Abertura da trilha pela coordenaçãoAqui os coordenadores se apresentam e fazem uma introdução para a trilha. |

|

13:30 às 14:05 WebAuthn: o novo padrão de autenticação na WebVinícius CampitelliConheça a especificação da W3C para autenticar usuários através de mecanismos como biometria e dispositivos físicos, podendo até substituir as próprias senhas! Veremos como funciona sua criptografia assimétrica, o que são autenticadores e qual o suporte dos navegadores para as principais funcionalidades do protocolo. |

|

14:10 às 14:45 Ops!! E agora, como vou implementar DevSecOps no meu dia-a-dia??Giovana do Nascimento PenaCom surgimento de DevOps cada dia mais anda surgindo novas formas de trabalhar e muito complexas como DevSecOps, e no final fica a questão. Mas que raios seria trabalhar num ambiente com DevSecOps. Pois nessa talk vou desmitificar para todos o que é o verdadeiro DevSecOps, desde seus conceitos principais, alguns exemplos praticas, erros e acertos na hora de implementar isso no dia-a-dia de seu time utilizando ferramentas estratégicas da IBM para conseguirmos alavancar um novo movimento cultural em nossos times |

|

14:50 às 15:50 Inteligência Artificial na Segurança de AplicaçõesAndré Barreto / Laercio Martins CarpesPainel de Discussão desta Trilha

|

|

15:55 às 16:25 Networking e Visitação a StandsIntervalo para fazer networking e conhecer os estandes do evento. |

|

16:30 às 17:05 URLs assinadas direto na borda: Arquitetura e boas práticas adotadas pelas empresas para aumentar segurança de seus linksDanilo Borlone / Rogério MassaroHá momentos em que precisamos disponibilizar arquivos ou páginas de forma condicional, com restrições de tempo de vida, IP, localidade, sessão, cookies e muito mais. Mas como fazer isso sem absorver toda complexidade para a aplicação? A arquitetura de referência de URL Assinada pode auxiliar. O objetivo dessa apresentação é dividir com a comunidade o que fizemos no Banco PAN para vincular conteúdos dinâmicos temporários aos seus destinatários, aumentando a segurança dos fluxos e casos de uso que exigem a utilização de links assinados, utilizando cloud, grandes players de mercado e aplicando a arquitetura de forma condicional diretamente na camada de borda. |

|

17:15 às 17:50 Insiders! Como mitigar este risco?Alex FeleolVivemos um momento em que os grupos de cibercriminosos estão, de forma aberta, recrutando profissionais de empresas para o fornecimento de credenciais e informações privilegiadas, além disso, estes mesmos grupos continuam vulnerabilizando dispositivos para a coleta de credenciais, monitoramento remoto e movimentação lateral, sempre de forma silenciosa e passiva. Nesta palestra trago um panorama atual deste modus operandi cibercriminoso, incluindo evidências da deep/dark web e muitas dicas de como as equipes de SecOps podem realizar ações que mitiguem o risco de ataques cibernéticos iniciados por um insider. |

|

17:55 às 18:30 Desenvolvimento seguro e recompensado: Potencializando suas habilidades com Capture The Flag e Bug BountyAna ElizaurDescubra como o Capture The Flag (CTF) e o Bug Bounty podem impulsionar suas habilidades de desenvolvedor. O CTF simula cenários de segurança, desafiando você a identificar e resolver vulnerabilidades. Já o Bug Bounty oferece recompensas por encontrar falhas em sistemas reais. Aprenda as categorias de desafios do CTF, como engenharia reversa e exploração de software, aplicáveis ao desenvolvimento seguro. Saiba como o Bug Bounty oferece experiência prática, visibilidade na comunidade e recompensas financeiras. Aumente suas habilidades de segurança e explore novas oportunidades com CTF e Bug Bounty. |

| Programação da Stadium no final do dia: |

|---|

|

18:35 às 19:05 Encerramento da trilhaOs coordenadores fazem um breve encerramento com agradecimentos. |

Paula Papis

Paula Papis

Danilo Regis

Danilo Regis

Italo Gabriel da Cunha Santos

Italo Gabriel da Cunha Santos