Trilha SOFTWARE SECURITY

Acelere sua transformação digital sem colocar em risco o seu negócio, seus dados e seus clientes. Como desenvolver um software seguro sem impactar a performance de seu ambiente e de sua aplicação? O mundo de segurança é imenso, diverso e fascinante! Junto com esses incríveis profissionais, venha conhecer as novidades do mercado, metodologias, processos, ideias, projetos, erros e acertos relacionados à segurança de software.

Data e Local

Quinta-feira, 10 de Junho de 2021

09h às 19h

ACESSO REMOTO COM TRANSMISSÃO ONLINE

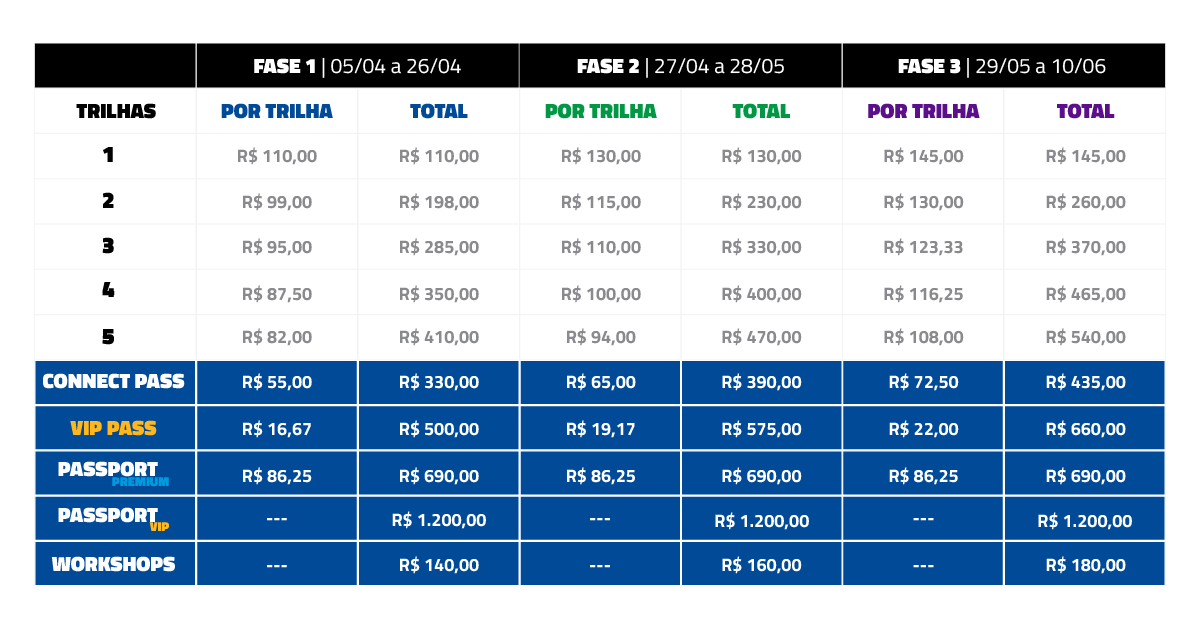

Investimento

1 trilha: de R$ 145 por R$ 110

2 trilhas: de R$ 290 por R$ 198

3 trilhas: de R$ 435 por R$ 285

* preço válido até 26/04,

veja tabela completa

1 trilha: de R$ 145 por R$ 130

2 trilhas: de R$ 290 por R$ 230

3 trilhas: de R$ 435 por R$ 330

* preço válido até 28/05,

veja tabela completa

1 trilha: R$ 145

2 trilhas: de R$ 290 por R$ 260

3 trilhas: de R$ 435 por R$ 370

* preço válido até 10/06,

veja tabela completa

.png)

.png)

.png)

Jhonatas De Faria

Jhonatas De Faria

Andréa Thomé

Andréa Thomé

Carolina Bozza

Carolina Bozza